Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- Kubernetes

- NAT

- linux

- AWS

- tftp

- SAA-C03

- aws SAA-c03

- IAM

- EC2 인스턴스

- GNS3

- AWS 자격증

- aws cloud shcool 8

- aws iam

- SAA

- ELB

- ALB

- 네트워크

- Troubleshooting

- Firewall

- Ebs

- load balancer

- aws cloud school

- vyos

- DNS

- aws cloud

- FTP

- vmware

- EC2

- aws saa

- docker

Archives

- Today

- Total

나의 공부기록

[AWS] 02. IAM 정책 - 정책 생성 및 User 권한 부여 본문

IAM Policies

- Group에 정책을 적용하면 Group에 포함되는 User에게 정책이 적용됨

- Group에 포함되지 않는 User에게도 Inline 정책을 추가할 수 있음

- Mutli Group인 User에게 추가로 정책을 추가할 수 있음

IAM Policies Structurue(IAM 정책 구조)

- Version : 정책 언어 버전

- ID : 정책 식별

- Statement : 다수일 수 있음

- Sid : 문장 ID - Statement(문장) 식별

- Effect : 특정 API에 접근하는 걸 허용/거부할지에 대한 내용 - Allow/Deny

- Pricipal : 특정 정책이 적용될 사용자, 계정 혹은 역할

- Action : Effect에 기반해 거부되는 API 호출의 목록

- Resource : Action의 리소스 목록

- Condition : Statement가 언제 적용될지

IAM Policy 실습

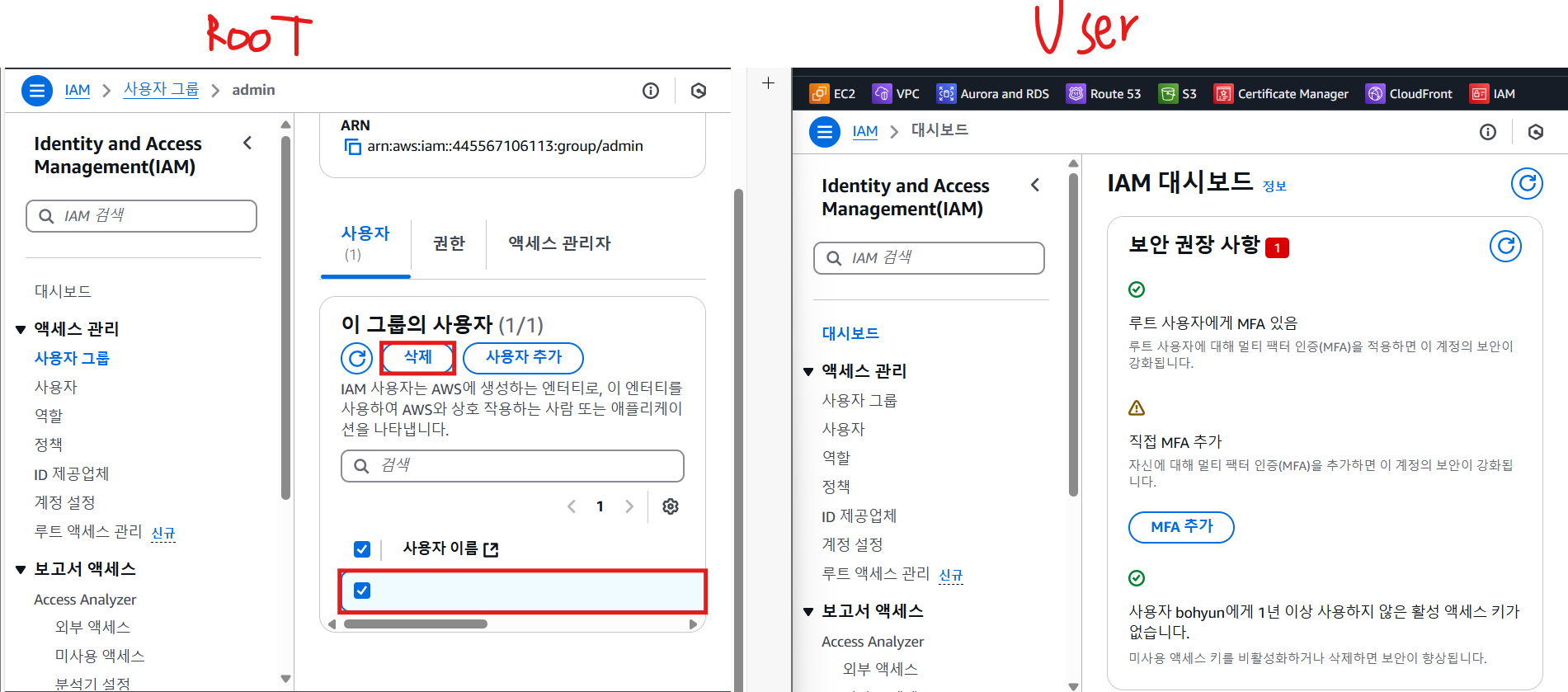

01. admin그룹에서 User 삭제

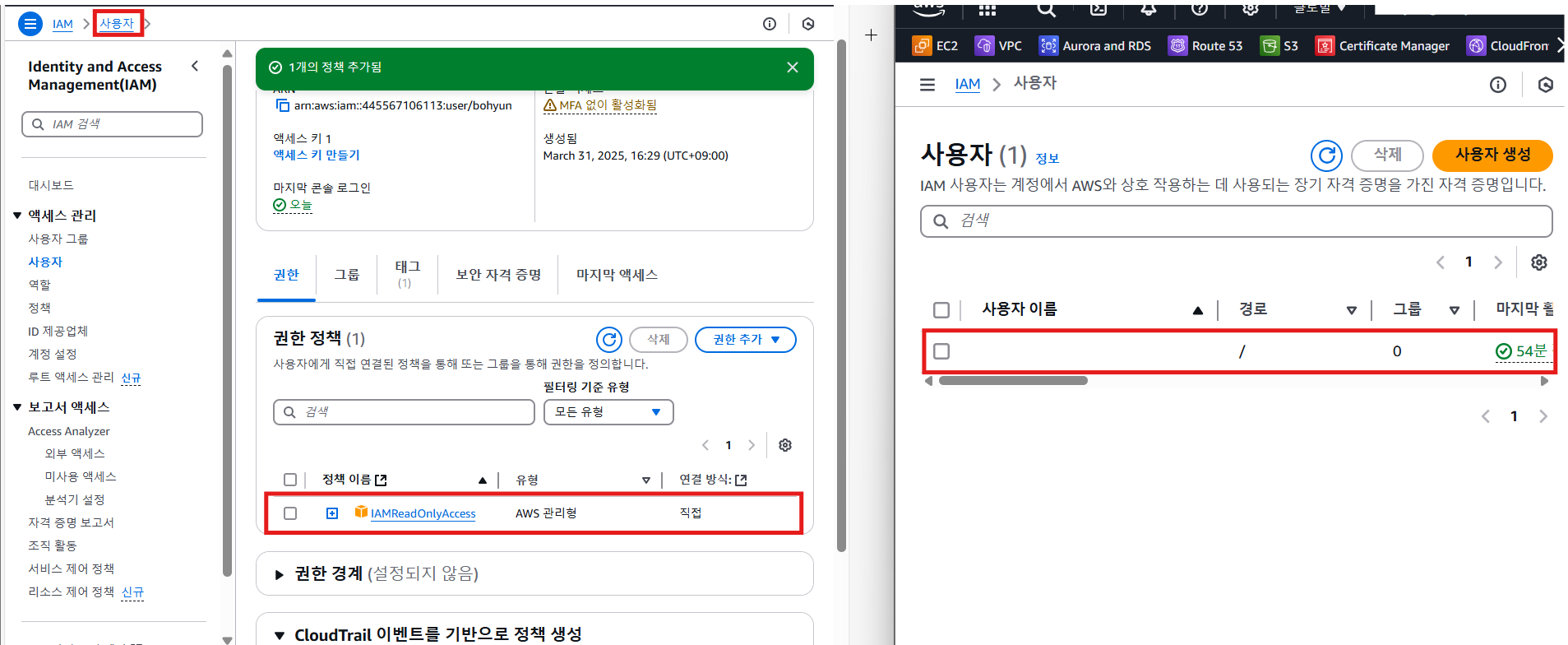

- 왼쪽 : Root 계정, 오른쪽 : User

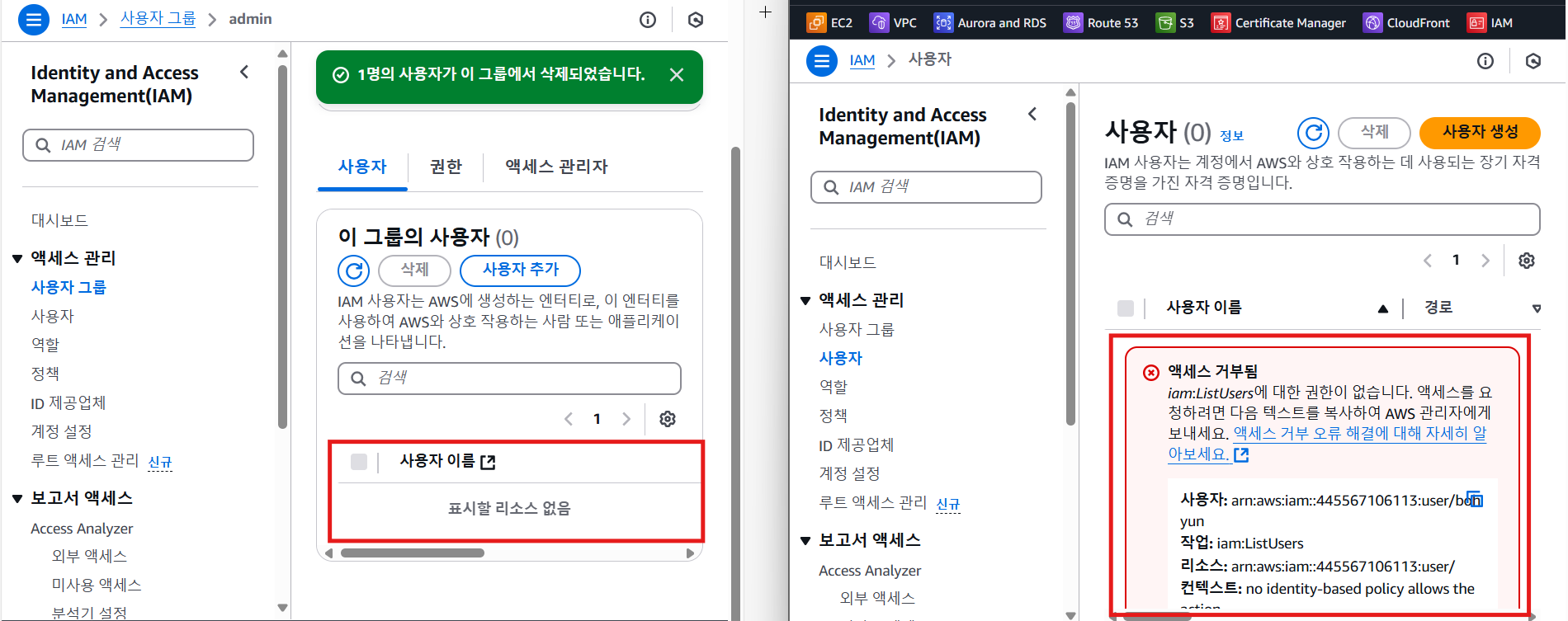

02. User에서 IAM 사용자 확인 요청 거부

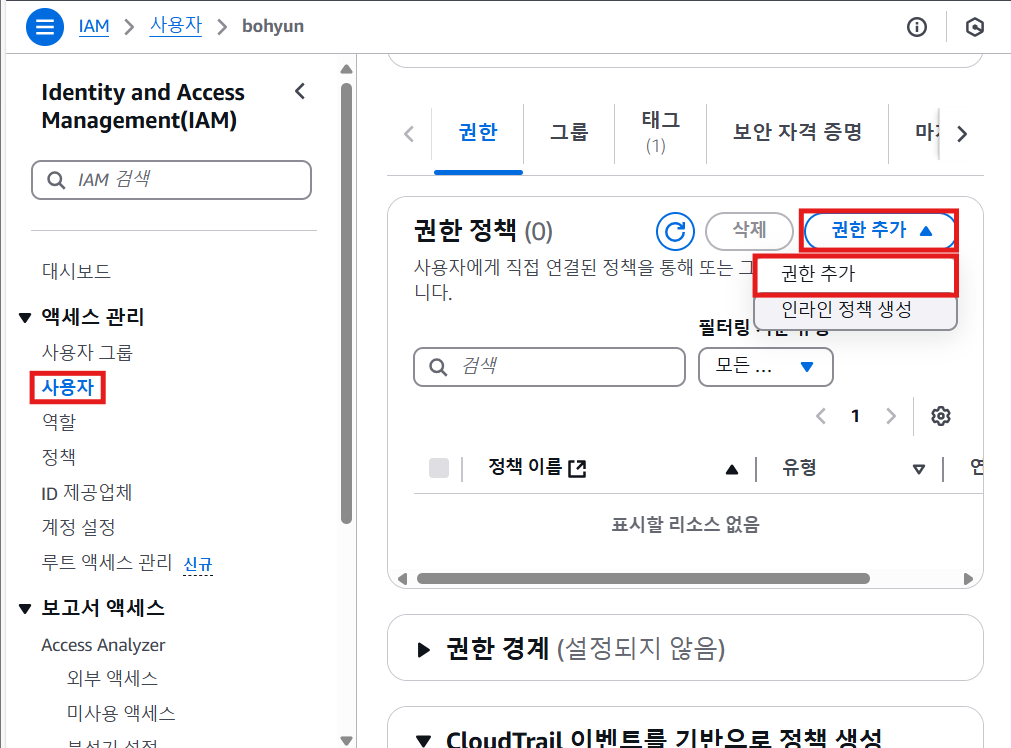

03. Root 계정

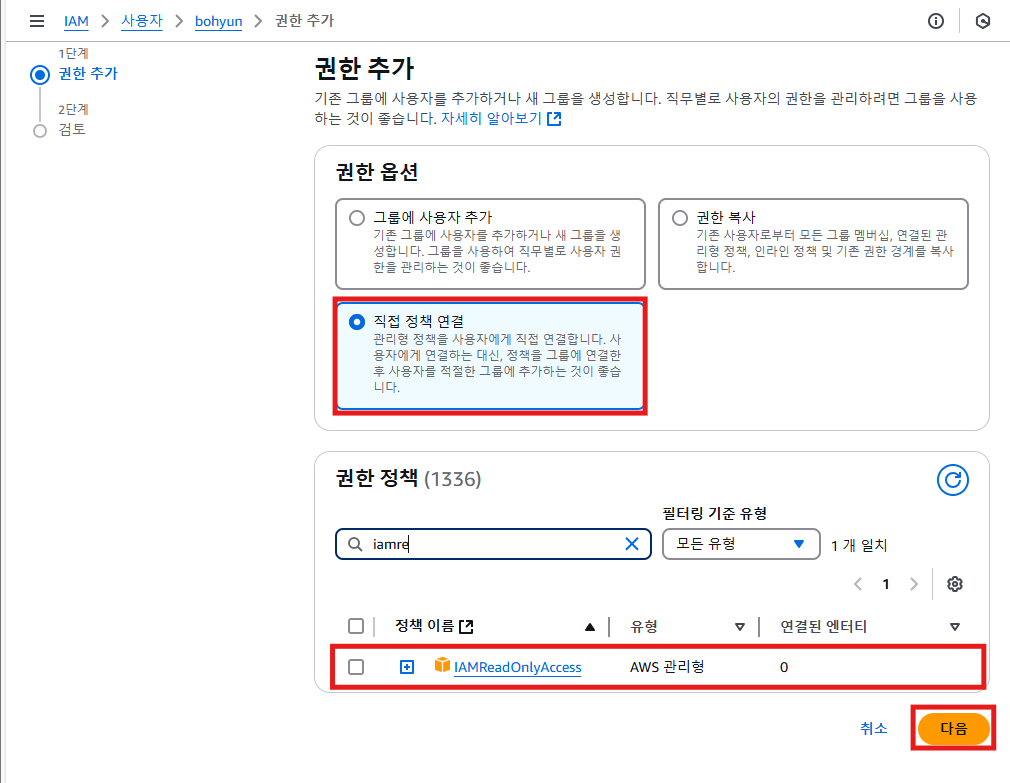

- User에 권한 추가

- IAM을 읽을 수 있는 권한만 부여 - IAMReadOnlyAccess

04. User에서 IAM 읽는 요청 허용 확인

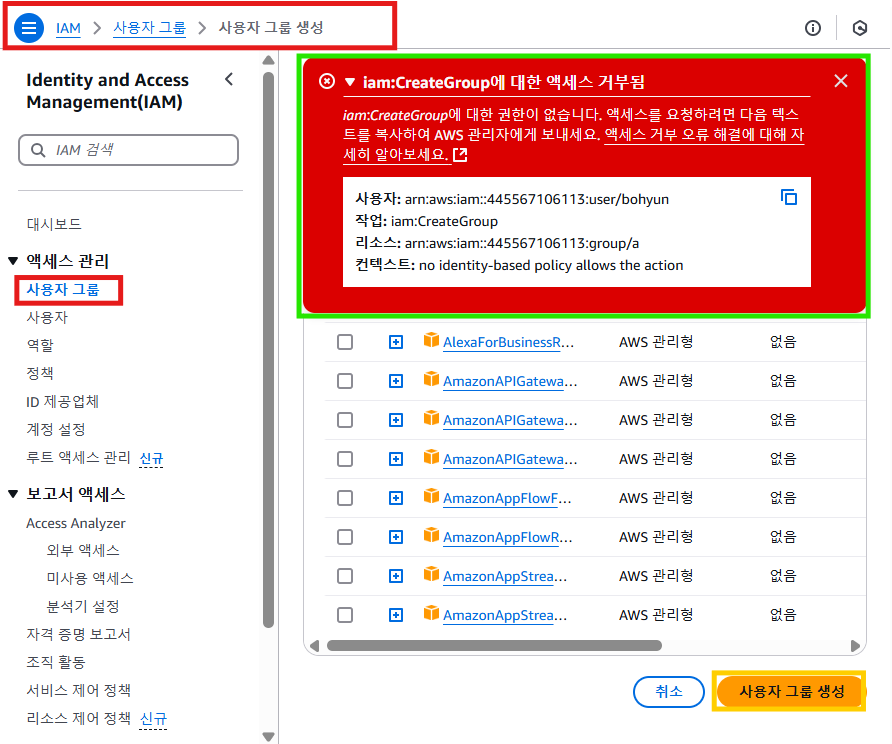

05. User

- User에서 사용자 그룹 생성 요청은 거부됨

- 해당 User가 가지고 있는 정책에 위배되기 때문

멀티 그룹(Multi-Group)

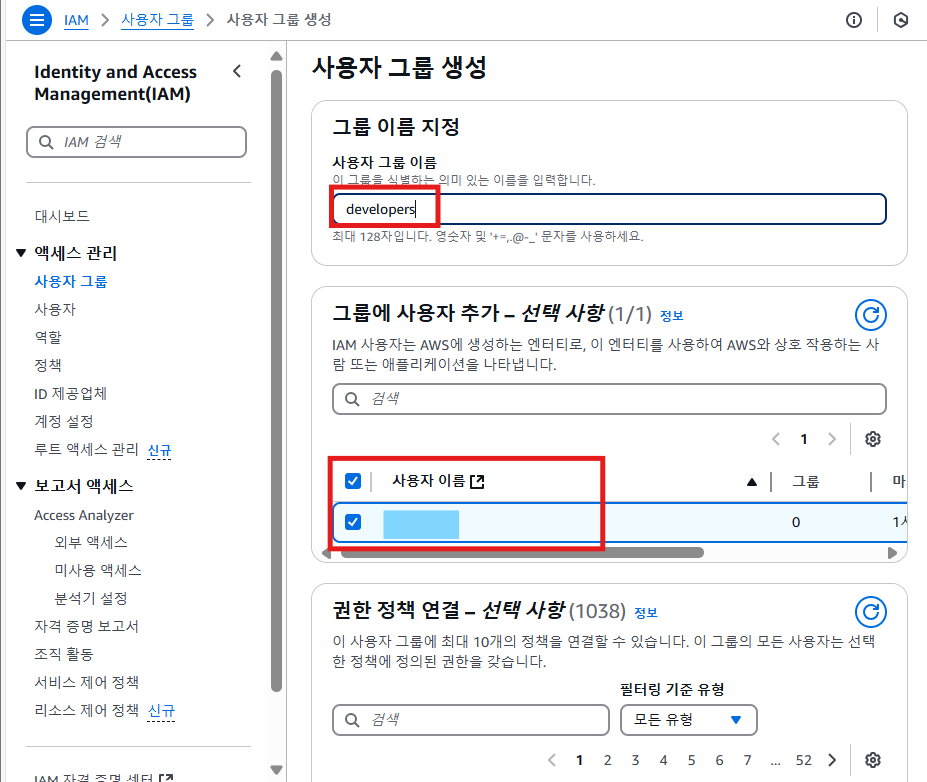

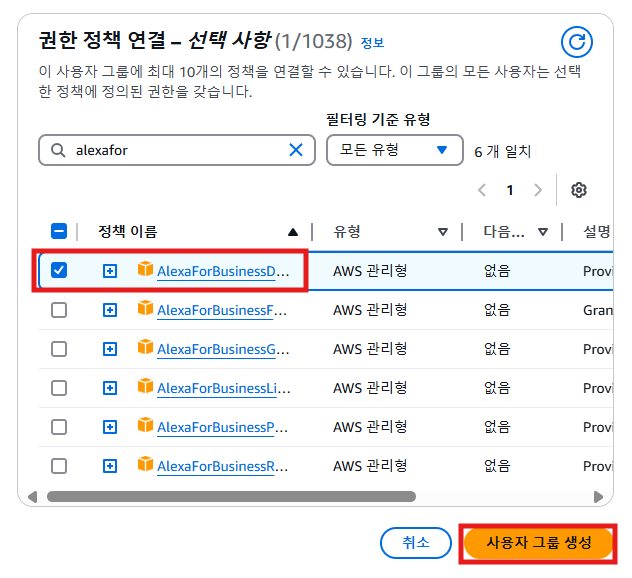

01. 사용자 그룹 생성 - developers

- 아무 권한이나 부여

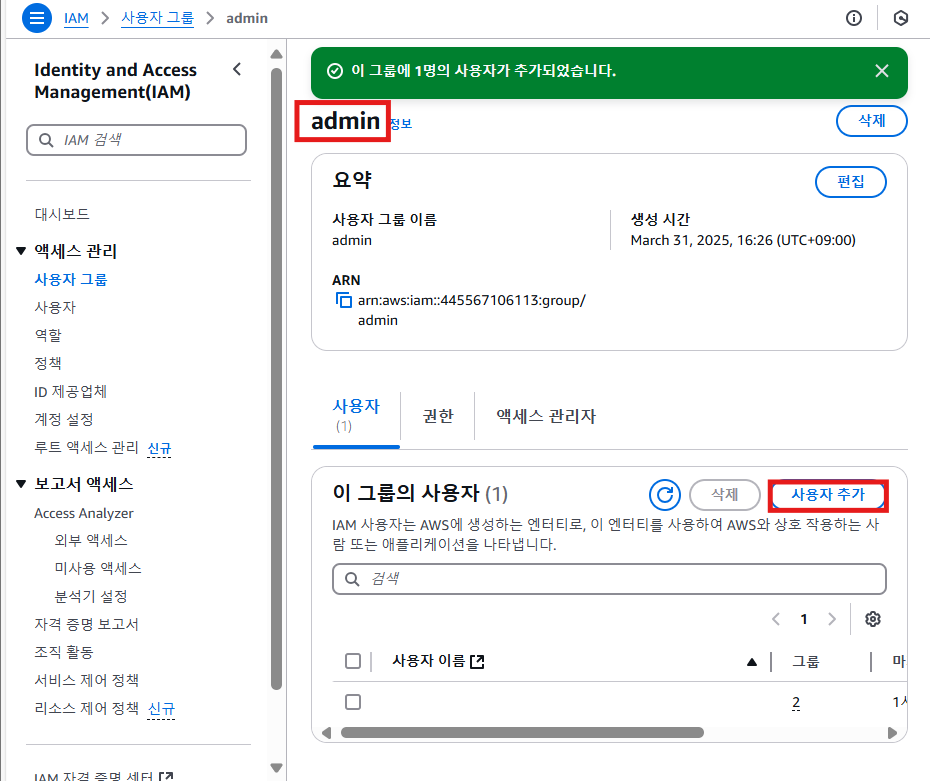

02. Admin 그룹에 User 추가

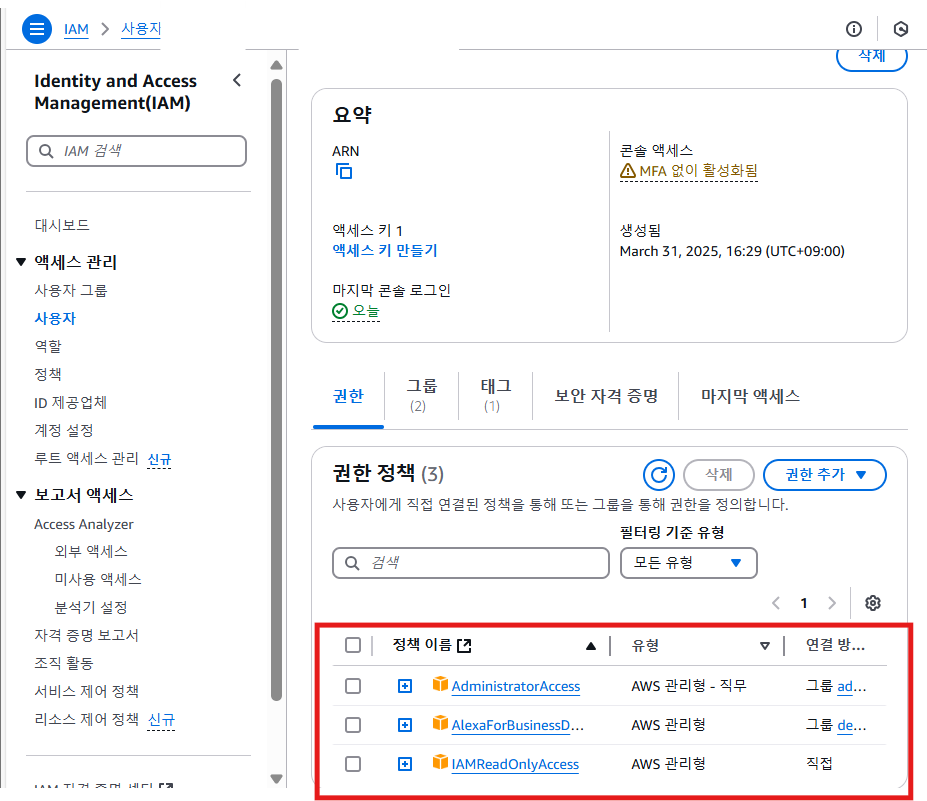

03. User 권한 정책 확인

- admin과 developers 그룹에 부여된 정책 적용 확인 가능

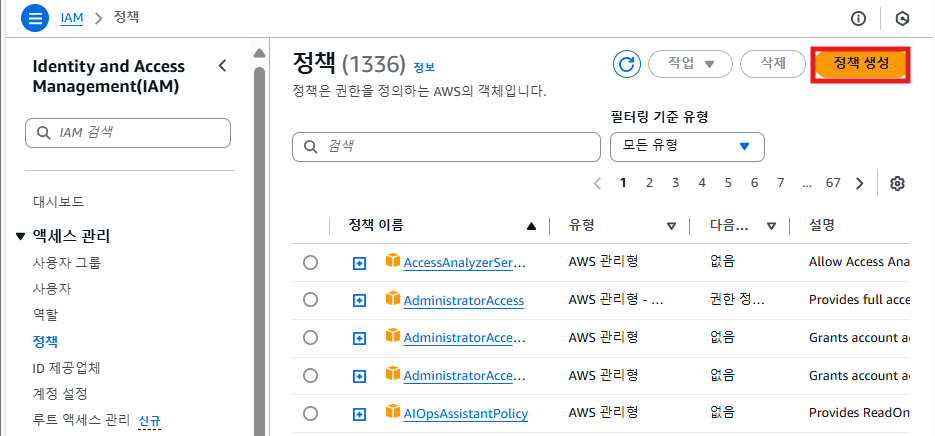

정책 생성

01. 정책 생성

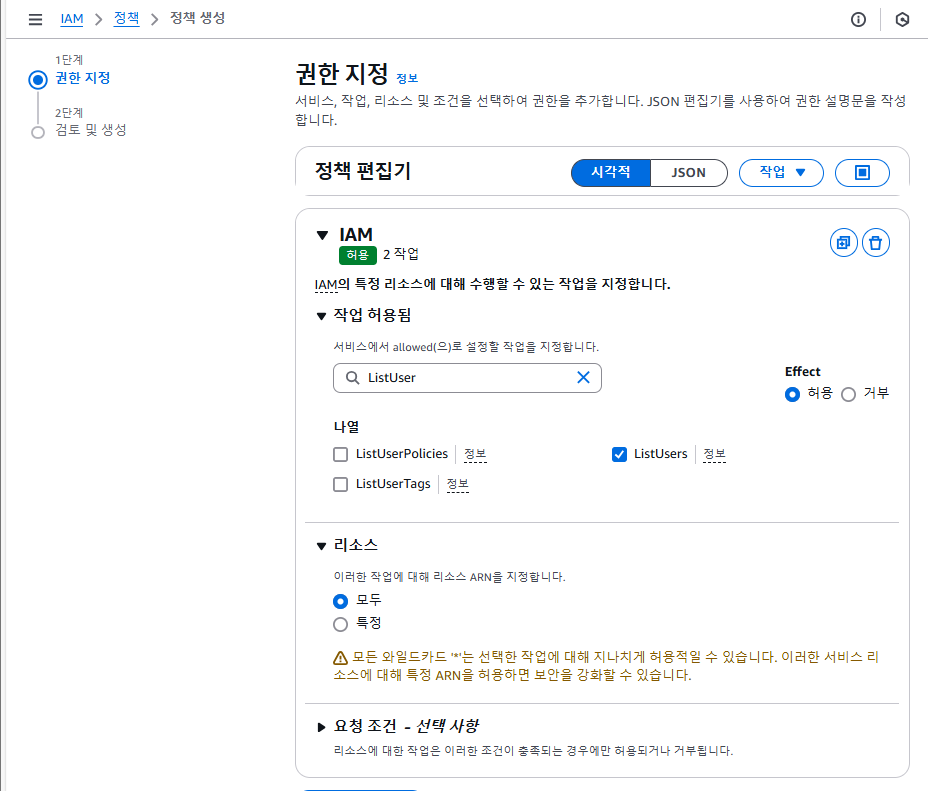

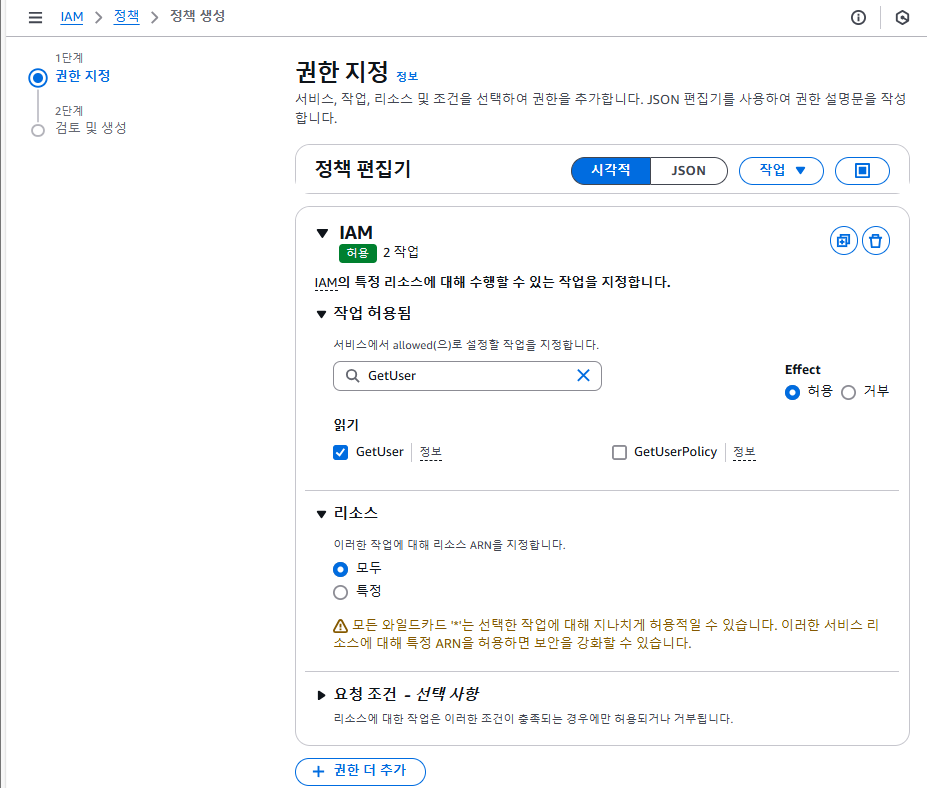

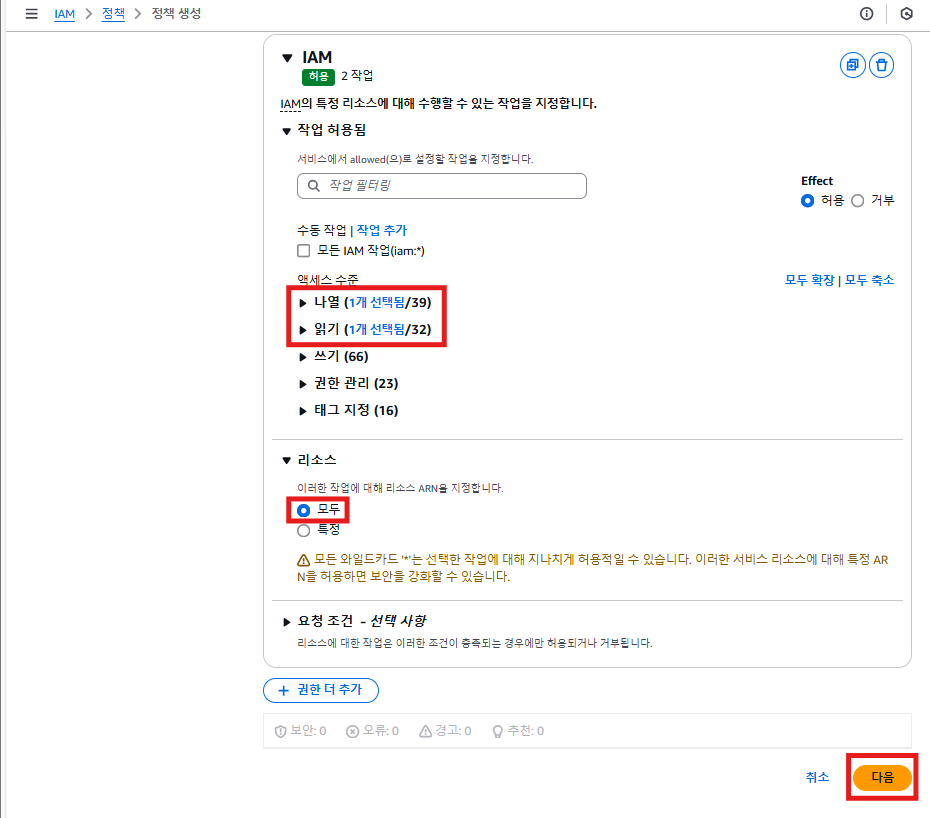

02.정책 권한 지정 - ListUsers & GetUser 권한 추가

- 정책 편집 방법

- 시각적 편집 - DropBox 선택

- JSON 편집

02-1. 권한 지정

02-2. 권한 부여 리소스 설정

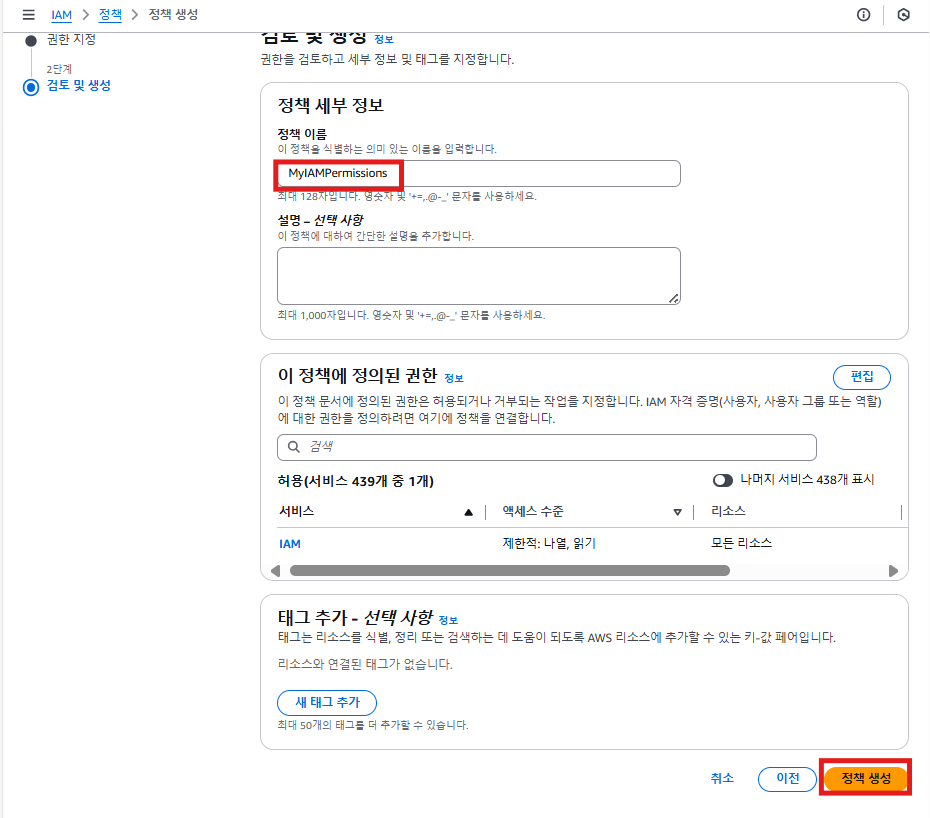

02-3. 정책 이름 설정

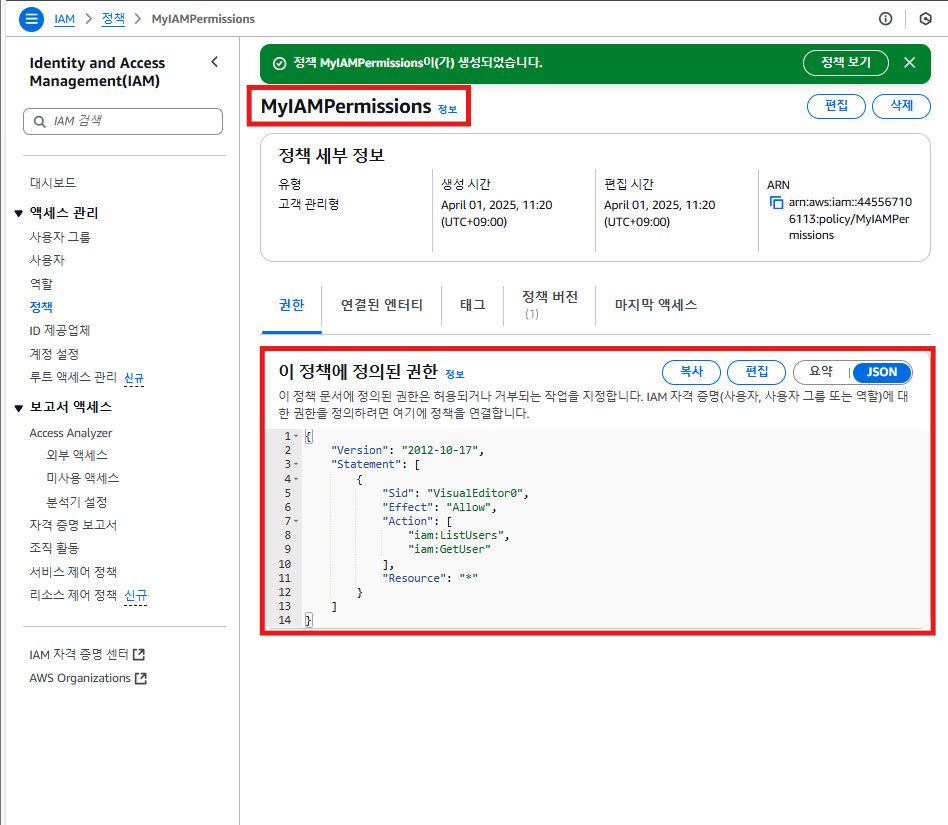

03. 정책 확인

'자격증 > AWS' 카테고리의 다른 글

| [AWS] 05. AWS CloudShell : Region 가용성 (0) | 2025.04.01 |

|---|---|

| [AWS] 04. AWS 액세스 키 CLI, SDK - CLI 실습 (0) | 2025.04.01 |

| [AWS] 03. MFA(Multi Factor Authentication) 설정 (0) | 2025.04.01 |

| [AWS]01. IAM(Identity and Access Management) 계정 생성 (0) | 2025.04.01 |

| [AWS Solution Architect Associate] 01. Region, AZ, Edge Location, 탄력성 & 확장성 (0) | 2025.03.21 |